实体鉴别和报文鉴别不同

发布时间:2014/10/4 16:29:11 访问次数:1455

实体鉴别和报文鉴别不同。报文鉴LM2574M-3.3别是对每-个收到的报文都要鉴别报文的发送者,而实体鉴别是在系统接入的全部持续时间内对和自己通信的对方实体只需验证一次。最简单的实体鉴别过程。在图中的A向远端的B发送有自己的身份A(例如,A的姓名)和臼令的报文,并且使用双方约定好的共享对称密钥KA:进行加密。图中A发送给B的报文的左上方的小锁表示报文已被加密,而加密用的对称密钥KA:就标注在小锁的左边。B收到此报文后,用共享对称密钥Κ施进行解密,因而鉴别了实体A的身份。

然而这种简单的鉴别方法具有明显的漏洞。例如,入侵者C可以从网络上截获A发给B的报文,C并不需要破译这个报文(因为这可能得花很长时间)而是直接把这个由A力口密的报文发送给B,使B误认为C就是A;然后B就向伪装是A的C发送许多本来应当发给A的报文。这就叫做重放攻击(rcpl呷attack)oC甚至还可以截获A的IP地址,然后把A的IP地址冒充为自己的IP地址(这叫做IP欺骗)”使B更加容易受骗。为了对付重放攻击,可以使用不重数lnoncC)。不重数就是一个不重复使用的大随机数,即“一次一数”。在鉴别过程中不重数可以使B能够把重复的鉴别请求和新的鉴别请求区分开。

实体鉴别和报文鉴别不同。报文鉴LM2574M-3.3别是对每-个收到的报文都要鉴别报文的发送者,而实体鉴别是在系统接入的全部持续时间内对和自己通信的对方实体只需验证一次。最简单的实体鉴别过程。在图中的A向远端的B发送有自己的身份A(例如,A的姓名)和臼令的报文,并且使用双方约定好的共享对称密钥KA:进行加密。图中A发送给B的报文的左上方的小锁表示报文已被加密,而加密用的对称密钥KA:就标注在小锁的左边。B收到此报文后,用共享对称密钥Κ施进行解密,因而鉴别了实体A的身份。

然而这种简单的鉴别方法具有明显的漏洞。例如,入侵者C可以从网络上截获A发给B的报文,C并不需要破译这个报文(因为这可能得花很长时间)而是直接把这个由A力口密的报文发送给B,使B误认为C就是A;然后B就向伪装是A的C发送许多本来应当发给A的报文。这就叫做重放攻击(rcpl呷attack)oC甚至还可以截获A的IP地址,然后把A的IP地址冒充为自己的IP地址(这叫做IP欺骗)”使B更加容易受骗。为了对付重放攻击,可以使用不重数lnoncC)。不重数就是一个不重复使用的大随机数,即“一次一数”。在鉴别过程中不重数可以使B能够把重复的鉴别请求和新的鉴别请求区分开。

上一篇:报文摘要算法就是一种散列函数

上一篇:公开密钥密码体制

热门点击

热门点击

- 以下地址中的哪一个和86.32/12匹配

- 特定主机路由

- 为什么要规定一个最大报文段长度MSS呢

- 网络前缀

- 为什么A在TIME-WAIT状态必须等待2M

- TCP连接进行初始化

- 电子邮件在传送过程中可能要经过许多路由器

- 使用不重数进行鉴别

- TCP的连接

- 子网的网络前缀比整个单位的网络前缀要长些

推荐技术资料

推荐技术资料

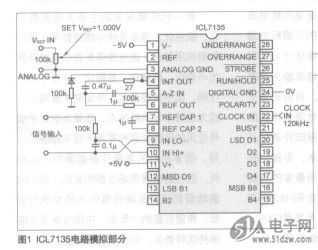

- 自制智能型ICL7135

- 表头使ff11CL7135作为ADC,ICL7135是... [详细]

公网安备44030402000607

公网安备44030402000607